1. Coût d’une crise cyber : chiffres et impacts

Le coût moyen d’une cyberattaque est une question centrale pour toutes les organisations, quelle que soit leur taille. Les conséquences financières d’une attaque sont souvent sous-estimées, alors qu’elles peuvent s’étendre sur plusieurs mois, voire une année entière.

1.1. Chronologie et ampleur des pertes

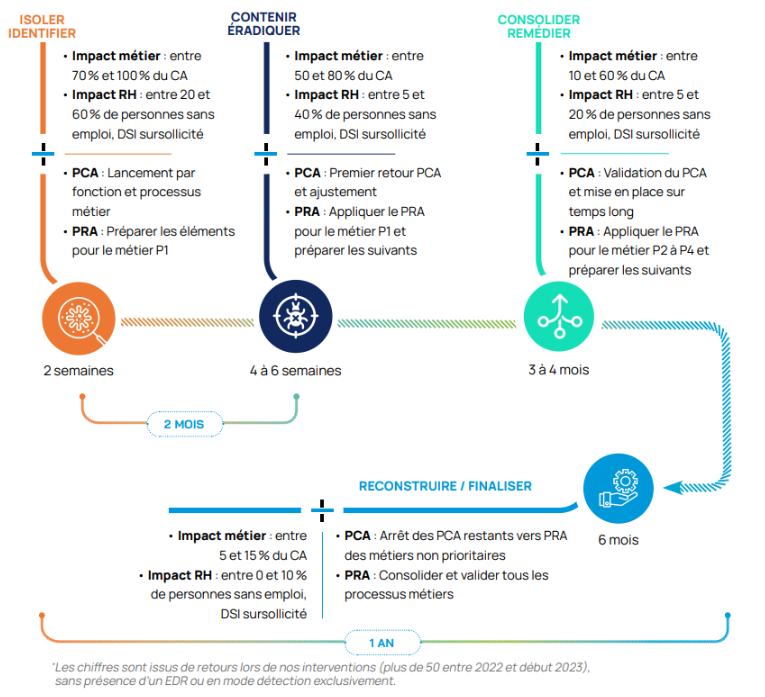

Lors d’une gestion de crise liée à un ransomware, le parcours de l’entreprise victime s’apparente à un marathon d’un an, avec des phases critiques durant les deux premiers mois :

1.2. Coûts cachés et impacts indirects

Le coût moyen d’une cyberattaque ne se limite pas à la rançon ou à la perte immédiate de chiffre d’affaires. Il englobe l’ensemble des impacts directs et indirects sur l’activité, la réputation, les ressources humaines et la capacité à rebondir.

Une cyberattaque entraîne :

- Une mobilisation massive des ressources humaines : surcharge IT, chômage technique, turnover accru.

- Une dégradation de la réputation : perte de confiance des clients, partenaires et investisseurs.

- Des sanctions réglementaires en cas de fuite de données personnelles (CNIL, RGPD).

- Des coûts de remédiation : audits, conseils, renforcement des systèmes, communication de crise.

- Des coûts d’assurance : franchises élevées, couverture partielle, hausse des primes.

2. Réponse à incident : 4 étapes pour faire face à une cyberattaque

Nos équipes ont estimé les temps d’intervention en réponse à incident chez un commanditaire victime d’un rançongiciel avec une DSI d’une dizaine de personnes. Sur un an, cela représente un total de 850 JH pour le commanditaire, 40 JH pour le CSIRT du CERT Advens, et 300 JH pour un prestataire externe chargé de renforcer l’infrastructure.

Nos experts ont détaillé les actions à mener et le temps d’intervention nécessaire pour chacune des étapes d’une réponse à incident.

2.1. Isoler et identifier

- Isolation des réseaux avec les sites distants et intra-sites ;

- Isolation d’Internet ;

- Extinction de tous les postes, serveurs, téléphones et débrancher les prises réseau physiquement ;

- Analyse des serveurs ;

- Extraction des marquants ;

- Vérification des sauvegardes ;

- Priorisation des services à recouvrir ;

- Analyse des morts-vivants ;

- Durcissement Active Directory (ORADAD, ADTimeline, etc.) ;

- Durcissement réseau.

Temps d’intervention :

- +100 JH : Commanditaire

- 25 JH : Advens

- 20 JH : Prestataire externe

2.2. Contenir et éradiquer

- Création de bulles de confiance (AD, WSUS, applications, etc.) ;

- Réalisation des filtrages réseau ;

- Application des nouvelles matrices de flux applicatives ;

- Déploiement d’un EDR avec marquants et protection en prévention par défaut ;

- Durcissement des configurations avec GPO ;

- Scan AV et AVNG EDR ;

- Limitation des accès Internet ;

- Limitation des accès à certains utilisateurs pour tester et reprendre l’activité ;

- Remontée des utilisateurs avec une partie des services.

Temps d’intervention :

- +250 JH : Commanditaire

- 15 JH : Advens

- 80 JH : Prestataire externe

2.3. Consolider et remédier

- Consolider le travail accompli ;

- Continuer les durcissements réseaux (Wifi, etc.) et systèmes ;

- Continuer l’isolation et le cloisonnement avec matrice de flux ;

- Gérer les utilisateurs ;

- Procédures et processus de gestion des prestataires avec nouvelles méthodes de connexions à distance (VM isolée) ;

- Protection et supervision avec l’EDR ;

- Protection des applications et de l’architecture existante ;

- Mise en œuvre de toutes les bonnes pratiques de l’ANSSI.

Temps d’intervention :

- +500 JH : Commanditaire

- 0 JH : Advens

- 200 JH : Prestataire externe

2.4. Reconstruire et finaliser

- Consolider le travail accompli ;

- Continuer les durcissements réseaux (Wifi, etc.) et systèmes ;

- Continuer l’isolation et le cloisonnement avec matrice de flux ;

- Gérer les utilisateurs ;

- Procédures et processus de gestion des prestataires avec nouvelles méthodes de connexions à distance (VM isolée) ;

- Protection et supervision avec l’EDR ;

- Protection des applications et de l’architecture existante ;

- Mise en œuvre de toutes les bonnes pratiques de l’ANSSI.

3. EDR et SOC : des leviers pour réduire le coût moyen d’une cyberattaque

La rapidité et l’efficacité de la réponse sont déterminantes dans le coût d’une cyberattaque. Les entreprises équipées d’un EDR (Endpoint Detection & Response) en mode prévention et d’un SOC (Security Operations Center) voient leur temps de reconstruction et leurs pertes drastiquement réduits.

3.1. Rôle de l’EDR

L’EDR offre une surveillance en continu des postes et serveurs, et constitue l’un des leviers techniques les plus efficaces pour réduire l’impact initial d’une attaque, en particulier dans un paysage où les vulnérabilités exploitables augmentent fortement.

Les bénéfices concrets d’un EDR :

- Détection temps réel des comportements anormaux dans un contexte de volume d’attaques croissant.

- Blocage automatisé de certaines actions malveillantes (exécutions suspectes, etc.).

- Isolation rapide d’un poste compromis pour limiter les mouvements latéraux.

- Traçabilité complète permettant une investigation accélérée, malgré la sophistication croissante des attaques.

Un EDR permet ainsi de réduire le périmètre touché et de limiter le nombre de systèmes à reconstruire ; deux facteurs déterminants dans le coût global d’une cyberattaque.

3.2. Rôle du SOC

Le SOC complète l’EDR en supervisant en continu l’ensemble du SI et en orchestrant la réponse aux incidents de manière centralisée. Dans un contexte où 244 vulnérabilités ont été exploitées en 2024-2025 (Source : Rapport sur l’état de la menace 2024-2025), cette supervision continue permet de réagir immédiatement aux attaques :

- Détecter immédiatement les tentatives d’exploitation ;

- Engager rapidement des mesures de confinement ;

- Limiter l’activation de payloads ou le chiffrement ;

- Réduire le temps d’interruption d’activité ;

- Mutualiser les retours d’expérience : lorsqu’un vecteur d’attaque est observé chez un client, les règles de détection sont renforcées pour tous les autres.

Le SOC apporte également un accompagnement humain indispensable : analystes, SOC managers, experts réponse à incident, suivi en temps réel, etc. Un ensemble qui permet à l’organisation de garder la maîtrise de la situation pendant les phases les plus critiques.

Conclusion

Le coût moyen d’une cyberattaque dépasse largement la simple rançon ou la perte de chiffre d’affaires immédiate. Il inclut la mobilisation des équipes, la remédiation des systèmes, la restauration des services et la gestion de la réputation.

S’équiper d’un EDR efficace et d’un SOC opérationnel 24/7, et disposer de processus de réponse à incident robustes, permet de réduire ces coûts en limitant le temps d’arrêt et le périmètre impacté.

La prévention, la détection rapide et l’accompagnement par des experts restent les leviers les plus efficaces pour maîtriser le coût global d’une cyberattaque.